Hello, your privacy is important to us. Uniview websites use cookies to store info on your device and create the most secure and effective website . By continuing to use our websites, please accept the cookies could be stored on your device, which outlined our cookie policy and privacy policy .

-

- 中文版

- USA

- 한국어

- Tiếng việt

- Русский

- Polski

- Français

- Turkish

- Español

- Italiano

- 日本語

- العربية

- ไทย

- bahasa Indonesia

- Portuguesa

Productos

Cámaras de Red

Easy Series

Opciones populares para necesidades de nivel inicial, como hogares y pequeños comercios.

Prime Series

Funciones más avanzadas para un rendimiento superior en diversos escenarios.

Pro Series

Equipadas con tecnología inteligente para ofrecer una experiencia de usuario premium.

Owlview Series

Lente F1.0 o sensor de 1/1.8", y Wise Isp para una visión nocturna ultra nítida.

MultiView Series

Cámaras todo en uno que ofrecen una cobertura completa de la escena y ricos detalles visuales desde múltiples ángulos.

OmniView Series

Cámaras de visión ultra amplia que eliminan los puntos ciegos y simplifican la instalación para una protección más inteligente.

Solar Series

Cámaras solares diseñadas para ofrecer una visibilidad confiable en exteriores, ideales para lugares sin acceso a la red eléctrica o de difícil cableado.

Cámaras PTZ

Positioning System

Perfect choice for monitoring large open areas such as border security, harbor, and city monitoring project.

Pro Series

Pro series PTZ cameras are equipped with professional features for vertical market, such as 45x optical zoom, gyroscope, optical defog and so on.

Prime Series

Prime series PTZ cameras are equipped with LightHunter technology for bright and clear image in the ultra-low environment.

Easy Series

Products from the Easy series are the most popular choices for entry-level applications such as residential and small retail stores.

Tráfico Inteligente

Productos de Tráfico Inteligente

Adecuado para carreteras urbanas, autopistas y otros escenarios, mejorando la seguridad pública.

Productos de estacionamiento inteligente

Ideal para entradas y salidas, estacionamientos, mejorar la gestión del aparcamiento y optimizar la experiencia de estacionamiento.

Grabadores de Video en Red

Easy Series

Excelente en la entrada y el almacenamiento de video de varias cámaras IP. El diseño amigable del dispositivo y la interfaz de software ayudan al operador a lograr una mejor experiencia.

Prime Series

Equipado con numerosas funciones prácticas y una potente capacidad de decodificación, se adapta perfectamente a los proyectos y potencia el mercado SMB.

Pro Series

Con una capacidad suficiente, estabilidad y expansibilidad, Pro Series ofrece el más alto nivel de rendimiento para el mercado vertical.

Videoporteros

![]()

Estaciones de puerta

Diseñadas para apartamentos y villas, ofreciendo soluciones de estaciones de puerta seguras y confiables.

Estaciones interiores

Estación interior de 7 pulgadas disponible con opciones de instalación tanto oculta como a cable abierto.

Kits de videoportero

Kits completos de videoportero con opciones de switch PoE o fuente de alimentación.

Timbre

Soporte

Centro de Descargas

Recurso de Producto

Cámaras de Red

Cámaras Analógicas de Alta Resolución UNV

Cámaras PTZ

Cámaras Térmicas

Tráfico Inteligente

Grabadores de Video en Red

Grabadores de Video Digital

Control de Acceso

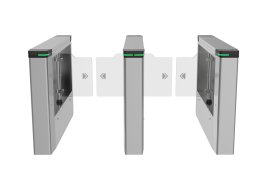

Puertas de Velocidad

Videoporteros

Transmisión

Almacenamiento

Productos de Servidor

Inteligencia en el Edge

VMS

Software

Accesorios

Firmware

Cámaras de Red

Cámaras Analógicas de Alta Resolución UNV

Cámaras PTZ

Cámaras Térmicas

Grabadores de Video en Red

Grabadores de Video Digital

Control de Acceso

Puertas de Velocidad

Videoporteros

Transmisión

Almacenamiento

Productos de Servidor

Inteligencia en el Edge

VMS

Software

Tráfico Inteligente

Accesorios

Pareja

Partner Program

Programa de Socios Distribuidores

Uniview Dealer Program provide exclusive intimate services for our dealer partners who mainly

focus on distribution and reselling businesses.

Programa de Socios de Soluciones

With Uniview Solutions Partner Program, we enable growth and build

relationships while providing a comprehensive solution for clients.

Socio Tecnológico

Technology Partner is the industry leaders that Uniview cooperated with. We support integration with third-party partners to meet users' needs for integration.

X

X

Products

Products

Grabadores de Video Digital

Grabadores de Video Digital

Inteligencia en el Edge

Inteligencia en el Edge

Soluciones

Soluciones

Soluciones por Industria

Soluciones por Industria

Soluciones por Función

Soluciones por Función

Soporte

GLOBAL / ENGLISH

GLOBAL / ENGLISH